FINALDRAFT : Elastic Security Labs découvre une nouvelle espèce de malwares

L'univers des malwares sait nous surprendre. Les équipes Security Labs d'Elastic viennent de mettre en évidence une nouvelle espèce de malware. L'attaque se déroule en 2 étapes. La 1ere phase : installer un loader. La phase 2 : déployer une porte-dérobée permettant d'installer des modules pour permettre une utilisation a posteriori.Pour Elastic Security Labs, les hackers sont organisés et savent où ils vont car ce malware est complexe à créer et à déployer. 1 - il faut un loader : PATHLOADERPATHLOADER est une exécutable de type Windows PE (Portable Executable). Quand ce fichier PE est chargé, il exécute du shellcode chiffré pour mieux masquer sa présence et les communications qu'il ouvre. C'est à moment là qu'intervient la phase 2 : FINALDRAFT. C'est le second "module" mais les deux programmes fonctionnent ensemble pour infiltrer les postes de travail. Le loader est très léger et passe facilement inaperçu : 206 ko. Les chercheurs d'Elastic ont déchiffré les éléments et décodé la Base64. La Base64 est une méthode classique pour masquer le code malveillant. Elle cachait la configuration et les domaines utilisés. Pour compliquer la tâche, PATHLOADER ajoute une l'obfuscation. L'obfuscation s'appuie sur les instructions SIMD et les registres XMM pour transformer les données. Cette technique montre la technicité des hackers. 2 - Et FINALDRAFT ?Le second module est un malware codé en C++ qui se focalise sur la récupération des données et les envoie vers un domaine cible appartenant aux hackers. Pour cela, les données en sortie sont envoyées à un serveur C2 (Command & Control). Pour rappel, un serveur C2 permet aux hackers de coordonner et de contrôler les attaques. Autre fait remarquable est l'utilisation de plusieurs protocoles de communication, illustration de la complexité du malware. Pour voir l'analyse complète du malware : https://www.elastic.co/security-labs/finaldraftCatégorie actualité: Hackingmalware, FINALDRAFT, ElasticImage actualité AMP:

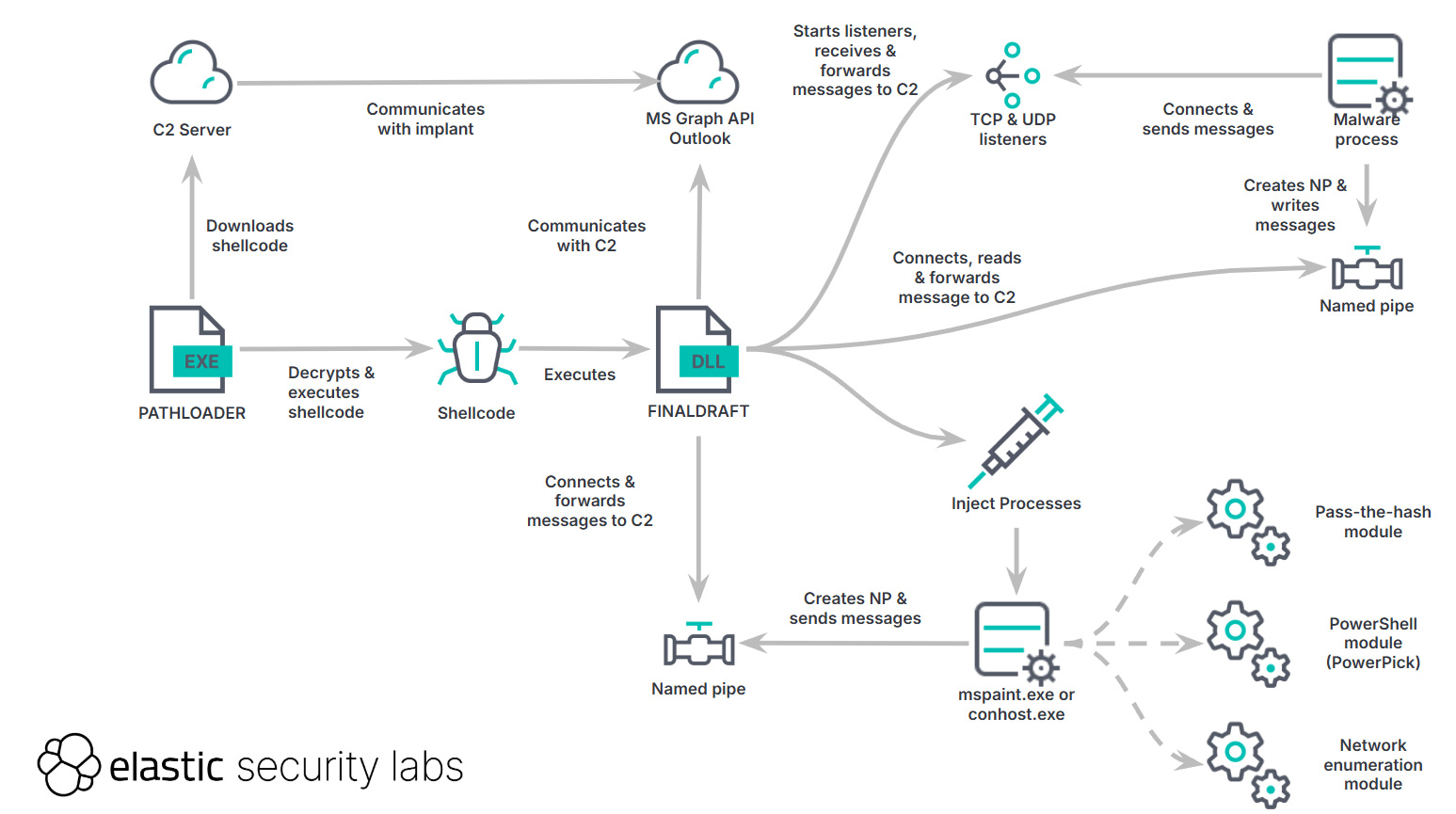

L'univers des malwares sait nous surprendre. Les équipes Security Labs d'Elastic viennent de mettre en évidence une nouvelle espèce de malware. L'attaque se déroule en 2 étapes. La 1ere phase : installer un loader. La phase 2 : déployer une porte-dérobée permettant d'installer des modules pour permettre une utilisation a posteriori.

Pour Elastic Security Labs, les hackers sont organisés et savent où ils vont car ce malware est complexe à créer et à déployer.

1 - il faut un loader : PATHLOADER

PATHLOADER est une exécutable de type Windows PE (Portable Executable). Quand ce fichier PE est chargé, il exécute du shellcode chiffré pour mieux masquer sa présence et les communications qu'il ouvre. C'est à moment là qu'intervient la phase 2 : FINALDRAFT. C'est le second "module" mais les deux programmes fonctionnent ensemble pour infiltrer les postes de travail. Le loader est très léger et passe facilement inaperçu : 206 ko. Les chercheurs d'Elastic ont déchiffré les éléments et décodé la Base64. La Base64 est une méthode classique pour masquer le code malveillant. Elle cachait la configuration et les domaines utilisés. Pour compliquer la tâche, PATHLOADER ajoute une l'obfuscation. L'obfuscation s'appuie sur les instructions SIMD et les registres XMM pour transformer les données. Cette technique montre la technicité des hackers.

2 - Et FINALDRAFT ?

Le second module est un malware codé en C++ qui se focalise sur la récupération des données et les envoie vers un domaine cible appartenant aux hackers. Pour cela, les données en sortie sont envoyées à un serveur C2 (Command & Control). Pour rappel, un serveur C2 permet aux hackers de coordonner et de contrôler les attaques. Autre fait remarquable est l'utilisation de plusieurs protocoles de communication, illustration de la complexité du malware.

Pour voir l'analyse complète du malware : https://www.elastic.co/security-labs/finaldraft