Visual Studio Code : des hackers réussissent à s'introduire dans les fonctions remote

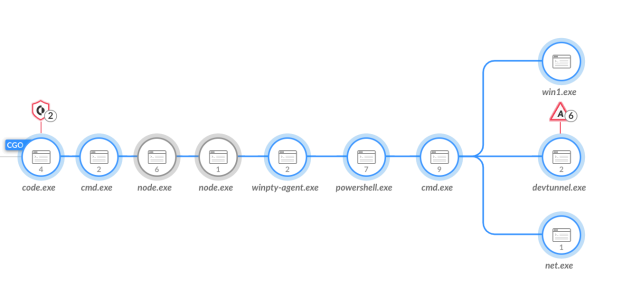

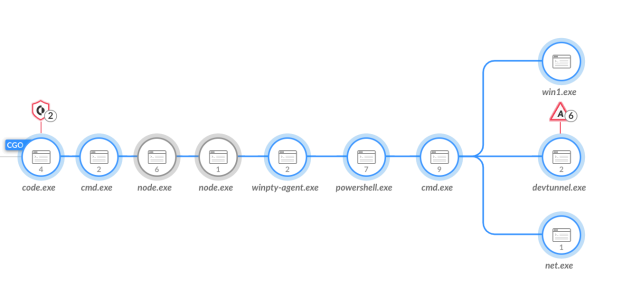

Visual Studio Code a été détourné par des hackers chinois en trompant les développeurs. Le vecteur d'attaque est un tunnel de communication utilisé par Microsoft. Ce fonction distance permet de travailler à distance sur une machine cible depuis son IDE. Le développeur peut alors exécuter des commandes depuis l'IDE. Les hackers ont réussi à tromper les mécanismes de sécurité de Microsoft en maintenant une porte dérobée. Une fois connectée, le hacker peut exécuter du code, injecter des commandes, etc. Ce n'est pas la première fois qu'une telle attaque est détectée. En septembre dernier, Unit 42 avait détaillé une attaque de type ATP sur VS Code. Des solutions existent pour détester et contrer ces attaques : filtrage des URL, sécurité DNS, anomalie du trafic réseau, pas d'exécution de commandes via un tunnel distant.Les détails de l'attaque : https://www.sentinelone.com/labs/operation-digital-eye-chinese-apt-compromises-critical-digital-infrastructure-via-visual-studio-code-tunnels/Attaque de septembre 2024 : https://unit42.paloaltonetworks.com/stately-taurus-abuses-vscode-southeast-asian-espionage/Catégorie actualité: EDIImage actualité AMP:

Visual Studio Code a été détourné par des hackers chinois en trompant les développeurs. Le vecteur d'attaque est un tunnel de communication utilisé par Microsoft. Ce fonction distance permet de travailler à distance sur une machine cible depuis son IDE. Le développeur peut alors exécuter des commandes depuis l'IDE.

Les hackers ont réussi à tromper les mécanismes de sécurité de Microsoft en maintenant une porte dérobée. Une fois connectée, le hacker peut exécuter du code, injecter des commandes, etc. Ce n'est pas la première fois qu'une telle attaque est détectée.

En septembre dernier, Unit 42 avait détaillé une attaque de type ATP sur VS Code. Des solutions existent pour détester et contrer ces attaques : filtrage des URL, sécurité DNS, anomalie du trafic réseau, pas d'exécution de commandes via un tunnel distant.

Les détails de l'attaque : https://www.sentinelone.com/labs/operation-digital-eye-chinese-apt-compromises-critical-digital-infrastructure-via-visual-studio-code-tunnels/

Attaque de septembre 2024 : https://unit42.paloaltonetworks.com/stately-taurus-abuses-vscode-southeast-asian-espionage/